يمكن تقديم IP Telephony لدمج شبكات الصوت والبيانات المتعددة في شبكة واحدة

Avaya IP Office ™

بغض النظر عن مواقعهم أو أجهزتهم أو تطبيقاتهم ، يمكن للمستخدمين الحصول على الاتصالات الهاتفية والرسائل والمؤتمرات ومركز الاتصال والفيديو والاتصالات الموحدة - كل ذلك في نظام أساسي مرن من Avaya.

بدءًا من خمسة مستخدمين على الأقل ، يتوسع Avaya IP Office ™ بسهولة إلى 3000 مستخدم في موقع واحد أو حتى 150 موقعًا.

منصة Avaya Aura®

يمكنك دمج تطبيقات وخدمات الصوت والفيديو والبيانات واتصالات الويب وتقديمها لفريقك في أي مكان - سواء كانوا في المكتب أو أثناء التنقل.

بدءًا من 20 مستخدمًا ، تتوسع منصة Avaya Aura® Platform بسهولة إلى 36000 مستخدم ، في موقع واحد أو حتى 150 موقعًا.

أفايا اورا® المراسلة

حلول المراسلة الموحدة مع خيارات تجربة المستخدم ومرونة النشر

• الحفاظ على الإنتاجية مع واجهة مستخدم مألوفة

• استخدم متجر رسائل Avaya أو Microsoft Exchange

• إضافة الرد التلقائي على أفايا الرد الآلي

Scopia® سطح المكتب وتطبيقات الهاتف المحمول

التعاون وجهًا لوجه في عالم هاتفك المحمول وعلى سطح المكتب

• تجربة المستخدم الغنية

• استخدام الوقود البساطة

• القدرة على تحمل التكاليف - ما يحتاجه الجميع

البنية التحتية لعقد مؤتمرات الفيديو Avaya Scopia®

حلول متقدمة الآن وفي المستقبل

• كثافة وقياس لا مثيل لهما

• مؤتمرات الفيديو والتشغيل البيني لجامعة كاليفورنيا

• الإدارة المركزية الموحدة

مركز اتصالات Avaya Aura® Elite التوجيه الذكي والشخصي يجعل المباراة

مثالية بين وكلائك وعملائك

Avaya Aura® Call Center Elite يساعد مركز

في ضمان توفر الموارد المناسبة بسهولة لعملائك

. من خلال ميزات التوجيه الذكي واختيار الموارد ، يمكنك تحديد ما إذا كان يجب أن يتم تقديم العملاء من قبل أقل وكيل مشغول ، أو أول وكيل متوفر ، أو وكيل بمهارات تتناسب بشكل أفضل مع احتياجات عميلك.

مع مجموعة واحدة من الوكلاء ، بغض النظر عن الموقع ، فأنت مجهز لتقديم تجربة العملاء المناسبة في كل مرة.

.png)

I-Bill Call Accounting هو حل قائم على الويب يساعد المؤسسات على مراقبة استخدام الاتصالات بالإضافة إلى التحكم في الإنفاق على الاتصالات.

الفوائد والاستخدامات:

تمكن المستخدمين من جمع وتحليل وتحليل وإعداد تقارير حول نشاط المكالمة والنفقات ، وتوفير البيانات اللازمة لاتخاذ قرارات العمل.

مواقع متعددة: القدرة على العمل مع موقع واحد أو أكثر إن وجد.

بسيطة وسهلة الاستخدام واجهة الويب للمستخدم.

متوافق مع شبكات TDM أو IP أو الهجينة.

دعم مزود الاتصالات المتعددة: القدرة على التعامل مع أكثر من مزود اتصالات بمعدلات مخططات مختلفة.

التحميل الزائد للجذع: يمكن تكرار اسم الجذع في أكثر من موقع في نفس الوقت في i-Bill ، بمعدلات مخطط مختلفة.

وحدة البحث المتقدم: يمكن للمستخدم البحث في المكالمات مع جميع المعايير "التاريخ والوقت والامتداد ورقم الهاتف ، .... إلخ ”، وتصدير النتيجة إلى التفوق.

امتيازات المستخدم: يمكن للمشرف تعيين أقسام لمستخدم النظام ، ... إلخ.

تسجيل المكالمات هو نظام تسجيل مكالمات ذكي وقوي (للتناظرية والرقمية و VOIP) يمكنك الاعتماد عليه تمامًا لضمان الجودة ومراقبة الأداء والأمان.

تأمين استثمارك من خلال التسجيل عن طريق المعاملات الهاتفية والمحادثات ؛ مما يوفر لك المشاكل القانونية المحتملة في المستقبل والوقت والمال وسمعة شركتك.

تتيح تقنية IVR المتقدمة ذات السعة العالية مع إمكانات التعرف على الكلام لعملائك الوصول إلى المعلومات عبر الهاتف الذي يعمل باللمس أو الأوامر الصوتية من خلال دعم كل من جذوع التناظرية و SIP ، يدعم نظام i-Tell جميع أنواع PBXs. I-Tell هو نظام IVR قابل للتخصيص بالكامل ، مما يسمح بإنشاء أي تطبيق وفقًا لمواصفاتك الدقيقة. I-Tell مفعم بقدرات إرسال الرسائل القصيرة والفاكس والبريد الإلكتروني.

سيقوم iQueue Dialer بالاتصال بخدمة العملاء CRM وجمع أرقام الهاتف وفقًا لقواعد محددة (يحددها العميل) ، وطلب هذه الأرقام ونقل المكالمات المتصلة إلى الوكلاء. i-Queue Dialer هو تطبيق قائم على الويب ، مع وحدة Dashboard النمطية لرصد مكالمات الحياة ، ولديها وحدة تاريخية لإنشاء تقارير عن جميع المكالمات التي تم إجراؤها في فترة محددة.

مفاتيح

يقدم مستشارو EI حلولًا كاملة جنبًا إلى جنب مع بيع الصناديق للشبكة والاتصال للعملاء ، وبالتالي تقديم حلول في مجال LAN و WAN والشبكة اللاسلكية.

جدران الحماية

كجزء من جهودنا المستمرة لتوفير خدمات أمنية عالية الجودة لعملائنا "EI" تقدم ميزات أمان جدار الحماية المتقدمة عبر منصات متعددة تحمي انترنتك والشبكات الافتراضية الخاصة (VPN) من عمليات الاقتحام عند الاتصال بالإنترنت أو شبكة أخرى واسعة النطاق ( خدمات WAN).

خوادم

مرونة استثنائية وقابلية توسعة للشركات المتنامية ورائعة في دمج الخادم منخفض التكلفة مع الأداء العالي والتوافر.

أنظمة النسخ الاحتياطي

يدرك معظمنا مدى أهمية النسخ الاحتياطي للملفات ، ولكن لا أعرف كيفية القيام بذلك. يمكّنك برنامج النسخ الاحتياطي اليوم من حماية بياناتك بشكل أسهل وأكثر ملاءمة من أي وقت مضى مما يمنحك الأدوات اللازمة لإجراء عمليات النسخ الاحتياطي حسب احتياجاتك.

مع عرض برامج النسخ الاحتياطي لدينا ، فإن حلول النسخ الاحتياطي للبيانات متنوعة مثل الأشخاص الذين يستخدمونها.

حلول التخزين

1- حل تخزين (SMB):

تكنولوجيا تخزين SMB بأسعار معقولة وقابلة للتطوير لتناسب احتياجاتك

2- حل تخزين المؤسسة:

يوفر حل التخزين Enterprise Enterprise حلًا قويًا ومقاومًا للرصاص من خلال تقنية التخزين الافتراضية.

موقع التعافي من الكوارث

التعافي من الكوارث (DR) هي العملية والسياسات والإجراءات المتعلقة بالتحضير لاستعادة أو استمرار البنية التحتية التكنولوجية التي تعتبر حيوية للمؤسسة بعد وقوع كارثة طبيعية أو من صنع الإنسان.

.jpg)

الكابلات

لدينا فريق من الخبراء لكابلات UTP و Fiber Optics في أسرع وقت ممكن. نحن نضمن تثبيت احترافي لرضاك.

نهاية

لدينا فنيين معتمدين في الشبكات السلبية. لدينا خبرة فنية في إنهاء UTP و Fiber Optics.

اختبارات

نستخدم أفضل المختبرين لنقدم لك تقارير حول العقد المثبتة

وبهذه الطريقة يمكنك ضمان أن الكابلات الخاصة بك هي نهاية بالطريقة الصحيحة.

ما هي اللافتات الرقمية؟

اللافتات الرقمية ، والمعروفة أيضًا باسم اللافتات الرقمية ، والوسائط الرقمية القائمة على المكان ، وشبكة الشاشة الرقمية ، والبث المحدود ، واللوحات الإعلانية الإلكترونية ، هي عبارة عن شبكة من العلامات التي تستخدم الشاشات الرقمية للتواصل مع الجمهور المستهدف في مواقع محددة عن طريق الفيديو عالي الجودة ، والصوت ، الرسوم المتحركة والرسوم البيانية والنص (شريط). على عكس البث التلفزيوني والإذاعي ، تعد شبكة اللافتات الرقمية أكثر منصة إعلانية مناسبة للتسويق المتخصص أو التسويق المستهدف.

توفر اتصالات ETESALAT INNOVATIONS حلًا كاملاً للافتات الرقمية مع إدارة سهلة وفعالة ، وعرض متعدد الوسائط جذاب ، وتصميم مرن وإبداعي ، وانخفاض إجمالي تكلفة الملكية. يمكن نشر هذا الحل ، بما في ذلك مشغلات الوسائط والملقمات المخصصة ، إما "كحل مستقل متصل بالشبكة" أو تحت "هيكل خادم عميل" عبر شبكة IP سلكية أو لاسلكية.

استبدال الإشارات التقليدية وتعزيزها ، تقدم EI حلولًا ذات علامة تجارية لاتصالات الوسائط المتعددة للترويج لجماهير معينة وإعلامهم وتعليمهم وترفيههم في

We provide our customers with innovative and superior products, services and solutions that meet their needs. Our products and solutions cover a variety of indoor and outdoor LED displays. With the leading technologies, user-friendly features, personalized designs and diversified solutions

IP security cameras and IP video servers are connected to an IP network using an Ethernet connection / CAT-5 cable. IP cameras and video servers have built in web servers so that the surveillance video that they transmit can be viewed directly from the camera over the Internet using a web browser, such as Internet Explorer. There is no need for a DVR or video capture card in order to broadcast the surveillance video over the Internet

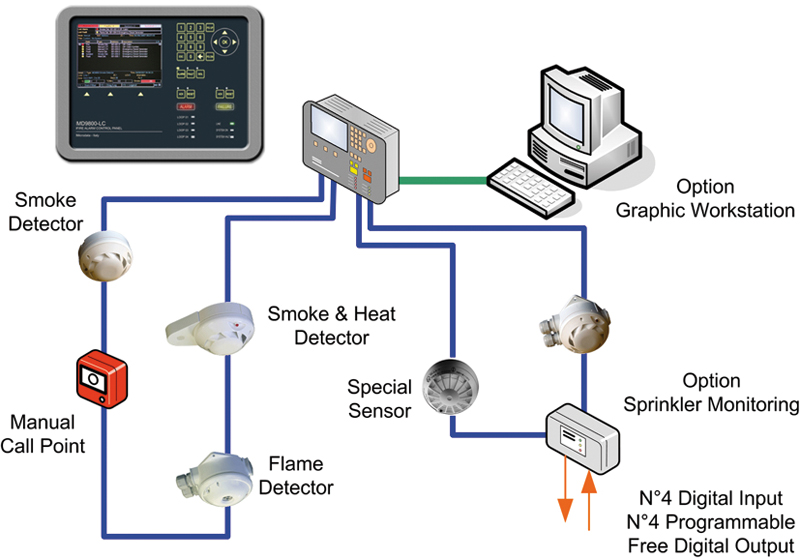

A key aspect of fire protection is to identify a developing fire emergency in a timely manner, and to alert the building's occupants and fire emergency organizations.

This is the role of fire detection and alarm systems. Depending on the anticipated fire scenario, building and use type, number and type of occupants, and criticality of contents and mission, these systems can provide several main functions.

In summary, there are several options for a building's fire detection and alarm system. The ultimate system type, and selected components, will be dependent upon the building construction and value, its use or uses, the type of occupants, mandated standards, content value, and mission sensitivity. Contacting a fire engineer or other appropriate professional who understands fire problems and the different alarm and detection options is usually a preferred first step to find the best system

The term access control refers to the practice of restricting entrance to a property, a building, or a room to authorized persons. Physical access control can be achieved by a human (a guard, bouncer, or receptionist), through mechanical means such as locks and keys, or through technological means such as access control systems like the mantrap.

Within these environments, physical key management may also be employed as a means of further managing and monitoring access to mechanically keyed areas or access to certain small assets.

Electronic access control uses computers to solve the limitations of mechanical locks and keys. A wide range of credentials can be used to replace mechanical keys. The electronic access control system grants access based on the credential presented. When access is granted, the door is unlocked for a predetermined time and the transaction is recorded. When access is refused, the door remains locked and the attempted access is recorded. The system will also monitor the door and alarm if the door is forced open or held open too long after being unlocked